Zahlreiche Routermodelle über manipulierte DNS-Einstellungen angegriffen

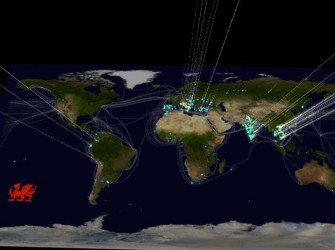

Die Sicherheitsforscher des in Florida ansässigen Team Cymru haben einen umfangreichen Pharming-Angriff aufgedeckt. Er begann spätestens Mitte Dezember und richtete sich vor allem gegen Geräte in Europa und Asien. Für den Angriff wurden die Einträge der Router manipuliert und die DNS-Server auf die beiden Adressen 5.45.75.11 sowie 5.45.75.36 geändert.

Die Angreifer könnten somit alle DNS-Anfragen der Betroffenen umleiten, indem sie die IP-Adressen bekannter Domain-Namens durch andere ersetzen. So sind sogenannte Man-in-the-Middle-Attacken durchführbar. Dem Bericht (PDF) von Team Cymru zufolge wurden binnen zwei Wochen bei diesen DNS-Servern Anfragen von rund 300.000 IP-Adressen beobachtet. Sie gehen daher von einer ähnlich hohen Zahl kompromittierter Geräte aus.

Die Anfragen kamen von Routern von D-Link, TP-Link und Zyxel, die für den Einsatz in Privathaushalten und kleinen Unternehmen gedacht sind. Für die Angriffe wurden offenbar bekannte Schwachstellen bei mehreren Modellen ausgenutzt. Die Experten weisen ausdrücklich darauf hin, dass auch Router angreifbar sind, bei denen nicht die ab Werk eingestellten Passwörter verwendet werden.

Nach Einschätzung der Sicherheitsforscher sind WLAN-Router dieser Kategorie “durch die mangelnde Vertrautheit der Verbraucher mit der Konfiguration dieser Geräte wie auch den häufig unsicheren Standardeinstellungen, Hintertüren in der Firmware sowie dem eingeschränkten Entwicklungsaufwand für diese weit verbreiteten Geräte” ein attraktives Angriffsziel.

Bei einem früher festgestellten Angriff dieser Art, von dem vor allem polnische und russische Anwender betroffen waren, wurden manipulierte DNS-Server in einer zweistufigen Attacke eingesetzt. Bankkunden wurden dabei zuerst auf gefälschte Webseiten umgeleitet, um an ihre Anmeldedaten zu kommen. Diese nutzten die Angreifer dann, um sich einzuloggen und den Opfern SMS-Nachrichten zu senden, mit denen sie die Zustimmung zur Überweisung an eines ihrer Konten einholten.

Bis jetzt leiteten die neu eingetragenen DNS-Server in London, die von einer Firma namens 3NT Solutions registriert wurden, offenbar nur zu den tatsächlich verlangten Seiten weiter. “Was wir bisher gesehen haben, ist ein wenig rätselhaft”, erklärte Steve Santorelli von Team Cymru. Aufgrund der hohen Zahl kompromittierter Geräte vermuten die Sicherheitsforscher “eher herkömmliche kriminelle Absichten, etwa die Umleitung von Suchergebnissen, ausgetauschte Werbung oder Drive-by-Downloads mit folgender Installation – alles Aktivitäten, die in großem Maßstab gewinnbringend auszuführen sind.”

Sie empfehlen die Überprüfung lokaler Routereinstellungen und außerdem, den Fernzugriff bei SOHO-Geräten grundsätzlich zu deaktivieren. Letzteres wurde zum Beispiel bei einem vergangenen Monat aufgedeckten Angriff auf AVM-Router ausgenutzt, um Mehrwertnummern im Ausland anzurufen. Zudem sollten Administratoren sicherstellen, dass die Gerätefirmware stets auf dem aktuellen Stand ist. Für Firmennetzwerke raten sie, die Nutzung von SOHO-Routern stark einzuschränken oder zumindest durch geeignete Kontrollen dafür zu sorgen, dass diese sicher sind.

Sicherheitsprobleme bei SOHO-Routern häufen sich

Sicherheitslücken in für SOHO- und KMU-Netze gedachten Routern sind in den vergangenen Monaten gehäuft aufgedeckt worden. Neben dem für viel Aufsehen sorgenden Problem bei AVM gab es auch Meldungen über Lücken bei Routern von Linkys, wurden IP-Adressen unsicherer Asus-Router veröffentlicht und Hintertüren in D-Link-Routern aufgedeckt und sogar der Enterprise-Hersteller Cisco musste Sicherheitslücken in mehreren seiner KMU-Produkte einräumen.

Bereits im August hatte das BSI vor einer vom Sicherheitsforscher Stefan Viehböck von SEC Consult entdeckten Lücke in den von Vodafone verteilten Routern EasyBox 802 und EasyBox 803 des Herstellers Arcadyan/Astoria Networks gewarnt. Sie waren über eine unsichere Implementierung von WPA angreifbar. Schon im Februar hatte der deutsche Sicherheitsexperte Michael Messner in WLAN-Routern erhebliche Sicherheitslücken gefunden. Sie entstanden durch mangelhafte Zugangsbeschränkungen und das Fehlen angemessener Validierung von Eingaben. Auch die darauf aufbauenden Angriffe waren vergleichsweise einfach durchzuführen.

Mitarbeiter des US-Unternehmens Independent Security Evaluators (ISE) hatten Anfang August 2013 auf der Sicherheitskonferenz Defcon 21 gleich zahlreiche Sicherheitslücken in WLAN-Routern aufgedeckt. Betroffen waren unter anderem auch hier Geräte von Asus, Linksys, D-Link und Trendnet.

Laut Jake Holcomb von ISE sind viele WLAN-Router “sehr anfällig für Angriffe” und “nicht geeignet, um ein Netzwerk oder den digitalen Besitz zu schützen.” Die Schwachstellen seien zudem schwer zu beheben. Deswegen gehe praktisch jede Person, die sich mit einem der fraglichen Router verbinde, ein Risiko ein. Sobald ein Hacker Zugang zu einem WLAN-Netz habe, könne er eine der 56 Schwachstellen benutzen, um den zugehörigen Router zu kompromittieren und den gesamten darüber laufenden Internetverkehr abzuhören.

Problematische Mischung: träge Hersteller und sorglose Anwender

Holcomb sieht als Problem, dass es für derartige Router keine automatischen Updates gibt oder Nutzer sich zumindest in ihre Router einloggen müssten, um die Aktualisierungen anzuwenden. Viele Anwender behandelten ihren WLAN-Router aber als ein Gerät, das nach der einmaligen Einrichtung unbeaufsichtigt seinen Dienst versehe. Zudem seien einige der Hersteller laut Holcombe sehr zögerlich bei der Entwicklung von Updates.

Eine ganz andere Dimension hat die im September durch Dokumente von Edward Snowden aufgedeckte Praxis der US-Geheimdienste sogenannte “Implantate” in Routern, Firewalls und auch Computer einzuschleusen. 2008 waren den von der Washington Post publizierten Unterlagen zufolge weltweit bereits 21.252 solcher Implantate auf Maschinen platziert. Bis Ende 2013 sollte sich deren Anzahl auf mindestens 85.000 vervierfachen. Mittelfristiges Ziel sei es, diese Zahl auf mehrere Millionen zu steigern. Laut Edward Snowden richteten sich die Angriffe allerdings in erster Linie gegen China, Iran, Nordkorea und Russland.

Tipp: Mit SicherKMU informiert ITespresso Sie laufend über wesentliche Entwicklungen im Bereich IT-Sicherheit und beschreibt Wege, wie der Mittelstand mit diesen Bedrohungen umgehen kann. Dadurch entstehen geldwerte Vorteile für unsere Leser. Abonnieren Sie den RSS-Feed und die Mailingliste von SicherKMU! Diskutieren Sie mit uns und anderen Lesern! Weisen Sie Ihre Kollegen auf SicherKMU hin.

[mit Material von Bernd Kling, ZDNet.de]

Tipp: Wie sicher sind Sie bei der Sicherheit? Überprüfen Sie Ihr Wissen – mit 15 Fragen auf silicon.de